Bildschirm: Informationen über die Größe des Monitors und des Browserfensters werden am häufigsten für das Hardwarefingerprinting genutzt. Es liegen keine wissenschaftlichen Analysen zur Verbreitung dieser Trackingmethode vor, aber grob geschätzt werden diese Informationen von 30-50% der Webseiten ausgewertet. Insbesondere auf größeren Portalen wie heise.de, spiegel.de, zeit.de oder google.com findet man fast immer Trackingscripte, die Bildschirmgröße und Größe des Browserfensters für das Fingerprinting des Browsers nutzen.

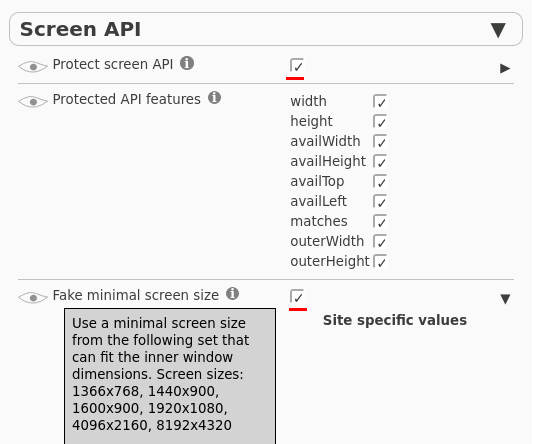

CanvasBlocker kann Zugriffe auf die Screen-API faken und verwendet die am besten passende Bildschirmgröße aus folgenden häufigen Werten: 1366x768, 1440x900, 1600x900, 1920x1080, 4096x2160 und 8192x4320.

CanvasBlocker kann Zugriffe auf die Screen-API faken und verwendet die am besten passende Bildschirmgröße aus folgenden häufigen Werten: 1366x768, 1440x900, 1600x900, 1920x1080, 4096x2160 und 8192x4320.

Die Verwendung von CanvasBlocker ist empfehlenswert, da es für den Fake Bildschirmgrößen verwendet, die in-the-wild häufig vorkommen.

Daneben gibt es noch die von TorProject.org entwickelte Option zum Faken der Bildschirmgröße, die mit den folgende Variablen unter "about:config" aktiviert wird:privacy.resistFingerprinting = true privacy.resistFingerprinting.letterboxing = true Wenn diese Variablen gesetzt wurden, dann verhält sich Firefox wie der TorBrowser. Das Browserfenster wird in einer Größe von 1000 Pixeln Breite und eine Höhe von n*100 Pixeln geöffnet. Bei Vergrößerung des Fensters wird der genutzte Ausschnitt um ein Vielfaches von 100 Pixeln vergrößert, möglicherweise sieht man rund um den Bereich der Webseite weiße Ränder. Die Fenstergröße des Browser wird auch als Bildschirmgröße verwendet und die reale Größe ist nicht mehr auslesbar. Die Größen sind allerdings willkürlich gewählt. Für die Definition einer Anonymitätsgruppe des TorBrowsers ist es sinnvoll aber in-the-wild sind diese Werte sehr selten.

Außerdem werden noch folgende Features mit dieser Option aktiviert:- Als User-Agent wird die Kennung eines Firefox ESR für Windows verwendet. Der unvollständiger Fake des User-Agent ist eher kontraproduktiv und erleichtert Fingerprinting, wenn man keinen Firefox ESR für Windows verwendet!

- Zeitzone des Browsers wird auf UTC gesetzt (anhand der IP-Adresse ist natürlich erkennbar, in welcher Zeitzone der Nutzer sich befindet)

- Die Option "Öffnen mit..." wird im Download Dialog deaktiviert. Downloads müssen gespeichert werden und können nicht aus dem Browser heraus mit anderen Anwendungen geöffnet werden.

- navigator.plugins and navigator.mimeTypes sind nicht auslesbar.

- Auslesen der "Screen Rotation" liefert immer Querformat.

- Die Genauigkeit von Timiming Events wird auf min. 100ms reduziert und ist durch folgenden Wert unter "about:config" konfigurierbar: privacy.resistFingerprinting.reduceTimerPrecision.microseconds = 1000

AudioContext: Mit der Audio-API kann Javascript unhörbare Soundschnipsel im Audiobuffer generieren, manipulieren und die Ergebnisse wieder auslesen. Dabei unterscheiden sich die Ergebnisse in Abhängigkeit von der Audiohardware und -software. Die Daten können für das Fingerprinting genutzt werden, wie die AudioContext Fingerprint Test Page zeigt.

Alternativ kann die Audio-API mit folgender Option deaktiviert werden: dom.webaudio.enabled = false Das Faken der Audio-API mit dem Add-on CanvasBlocker ist unauffälliger und schwerer erkennbar als das Blockieren der API und deshalb empfohlen. Das Add-on CanvasBlocker kann Zugriffe auf die Audio-API faken (geringfügig modifizieren) und damit ein Fingerprinting des Browsers verhindern. Das Ergebnis ist zwar "unique" aber immer wieder anders.

Das Add-on CanvasBlocker kann Zugriffe auf die Audio-API faken (geringfügig modifizieren) und damit ein Fingerprinting des Browsers verhindern. Das Ergebnis ist zwar "unique" aber immer wieder anders.

- Grafikhardware: Die Hardwarebeschleunigung des Rendering kann man unter "about:config" deaktivieren, um ein Fingerprinting der Grafikhardware zu verhindern.

gfx.direct2d.disabled = true layers.acceleration.disabled = true media.hardware-video-decoding.enabled = false - Statistiken für Videos: Die Übermittlung von Statistiken beim Abspielen von Videos (Framerate usw.) kann unter "about:config" deaktiviert werden: media.video_stats.enabled = false

- Gamepad: Die Gamepad-API kann Informationen über ein angeschlossenes Gamepad liefern. Da 99% der Nutzer kein Gamepad verwenden, liefert sie in der Regel keine Informationen. Die Deaktivierung der Gamepad-API kann aber erkannt und als Feature für das Browserfingerprining verwendet werden. Deshalb ist eine Deaktivirung nicht empfehlenswert: dom.gamepad.enabled = true (Firefox Default)

- Vibrator: Via Vibrator-API kann eine Vibration des Gerätes ausgelöst werden. Beispiel:

var erfolg = window.navigator.vibrate(1000, 1000, 1000);

Die Funktion liefert keine Informationen zur realen Ausführung. Das Ergebnis ist FALSE, wenn die Parameter nicht korrekt waren und TRUE in allen anderen Fällen. Wenn eine ausgelöste Vibration länger als die maximal zulässige Dauer ist, wird sie ohne Rückmeldung gekürzt.

Die Navigator-API kann jedoch in Kombinationen mit anderen Mechanismen die Privatsphäre gefährden, wie das W3C in den Security and Privacy Considerations schreibt:

Vibration API provides an indirect privacy risk, in conjunction with other mechanisms. This can create possibly unexpected privacy risks, including cross-device tracking and communication. Additionally, a device that is vibrating might be visible to external observers and enable physical identification, and possibly tracking of the user.

Die komplette Deaktivierung der Vibrator-API könnte als Fingerprinting Merkmal ausgewertet werden, da die API im Navigator Objekt nicht mehr sichtbar wäre. Unauffälliger ist es, die API nicht zu deaktivieren sondern die max. Vibrationsdauer auf "0" zu setzen.dom.vibrator.enabled = true dom.vibrator.max_vibrate_ms = 0 - Sensoren: Die W3C Sensor-API von Firefox liefert folgende Daten aus der Umgebung:

- Ambient Light Sensor: kann die die Helligkeit der Umgebung abfragen.

- Proximity Sensor: kann Objekte in der Nähe erfassen.

- Device Orientation Sensor: liefert Informationen, wie ein Smartphone gehalten wird.

- Device Motion Sensor: liefert Informationen über die Bewegung des Gerätes.

Die ersten beiden APIs sind privacy-relevant und können zum Sammeln Daten missbraucht werden, wie der Sicherheitsexperte L. Oljenik für den Proximity Sensor und Ambient Light Sensor demonstrierte. Beide APIs sind in Firefox standardmäßig deaktiviert.

device.sensors.ambientLight.enabled = false (Firefox Default) device.sensors.proximity.enabled = false (Firefox Default) Sensoren für die Lage eines Gerätes und Gyroskope zur Beobachtung von Bewegungen sind in Smartphones vorhanden aber in der Regel nicht in PCs oder Laptops. Daher liefern die beiden letztgenannten APIs auf diesen Geräten in keine Daten und können daher aktiviert bleiben. Webseiten könnten eine Deaktivierung dieser API erkennen und als besonderes Merkmal für das Fingerprinting des Browsers verwenden, wie Browsersleaks demonstriert.

Aus den gleichen Gründen wird die Deaktivierung der gesamten Sensor-API nicht empfohlen: device.sensors.enabled = true (Firefox Default)device.sensors.orientation.enabled = true (Firefox Default) device.sensors.motion.enabled = true (Firefox Default) Für Smartphones ist das Risiko anders zu bewerten, wie mfsa2016-43 zeigt.