Viele Websites bieten inzwischen HTTPS-Verschlüsselung an. Diese sichere Datenübertragung wird häufig nicht genutzt, obwohl es möglich wäre. Mit wenig Aufwand lässt sich die Nutzung von HTTPS für Websites erzwingen, die diese Option anbieten.

Oft gibt man aus Faulheit in der URL Leiste des Browsers nur "www.privacy-handbuch.de" ein oder noch einfacher "privacy-handbuch.de". Daraufhin sendet der Browser einen einfachen HTTP Request an den Webserver. Gut konfigurierte Webserver antworten mit einem 301 Status (Redirect Response) und schicken den Surfer auf die HTTPS verschlüsselte Webseite, aber das ist nicht immer der Fall. Außerdem ist der unverschlüsselte Response auf dem Weg manipulierbar.

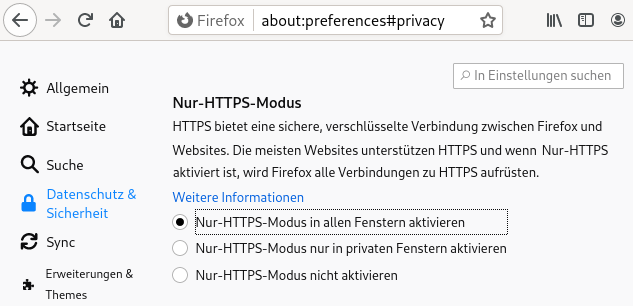

Firefox bietet den Nur-HTTPS-Modus, bei dem Webseiten immer via HTTPS-verschlüsselter Verbindung aufgerufen werden. Firefox Release und ESR Version unterscheiden sich:- Bei Firefox 83+ kann man den Nur-HTTPS-Modus (bzw. https-only-mode) in den Einstellungen in der Sektion "Datenschutz und Sicherheit" aktivieren:

- Im Firefox 78.x ESR muss man unter "about:config" folgenden Wert setzen: dom.security.https_only_mode = true

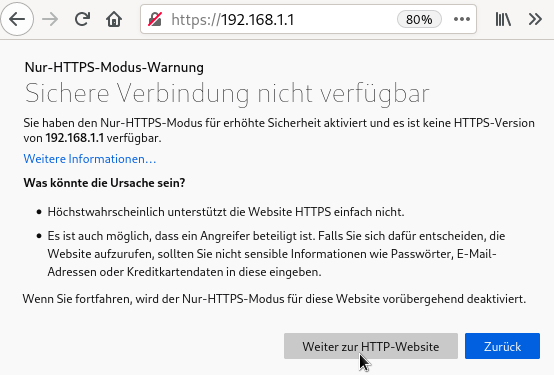

- Wenn kein Upgrade auf eine HTTPS Verbindung möglich ist, dann wird eine Warnung angezeigt und man kann mit einem Klick die unverschlüsselte HTTP Seite aufrufen: Die Konfiguration des Routers ist somit problemlos möglich, nur ein Klick mehr. ;-)

Für lokale Verbindungen zum eigenen Rechner wird kein HTTPS erzwungen. Man kann z. B. den Druckserver CUPS unter Linux wie gewohnt im Browser administrieren.

Wenn man auch für http://localhost oder http://127.0.0.1 ein Upgrade auf HTTPS erzwingen möchte, könnte man folgenden Wert setzen (aber warum?): dom.security.https_only_mode.upgrade_local = true

- FTP abschalten: Neben HTTP unterstützt Firefox 78 ESR auch noch das FTP-Protokoll aus ... Gründen. Für FTP erfolgt kein(!) Upgrade auf TLS im Nur-HTTPS-Modus. Um unsichere FTP Verbindungen auszuschließen, muss man es komplett deaktivieren: network.ftp.enabled = false (nur FF 78 ESR)

- Downloads über unsichere Verbindungen kann Firefox 80+ blockieren. Webseiten können via HTTP aufgerufen werden (im Nur-HTTPS-Modus nach Bestätigen der Warnung). Aber Downloads, die man auf der Festplatte speichert, sollten immer via HTTPS geladen werden. Unsichere Downloads blockiert man mit der Option:

dom.block_download_insecure = true

Da seriöse Downloads in der Regel über HTTPS angeboten werden, ist diese Option immer empfehlenswert in allen user.js Konfigurationen aktiviert.

(Es gibt ein paar kleine Bugs in der Implementierung, die diese Sicherheitsfeature umgehen können. Man kann z. B. den HTTP Link auf das Download-Symbol ziehen... aber trotzdem ist es bei uns aktiviert.)

- Mixed Content nennt man die Elemente in HTTPS Webseiten, welche über einen unverschlüsselten HTTP Link referenziert werde. Mit folgender Option erzwingt das Upgrade auf HTTPS auch für alle Inhalte der Webseite wie Bilder, Fonts, usw. security.mixed_content.upgrade_display_content = true Das Laden von aktiven Inhalten wie Javascript via unverschlüsseltem HTTP ist beim Aufruf von Webseiten via HTTPS standardmäßig verboten.

- Insecure Renegotiation wird seit 2009 als schwerwiegender Bug des SSL-Protokoll eingestuft. Tools zum Ausnutzen der Insecure Renegotiation gibt es auch als OpenSource (z.B. dsniff). Deshalb sollte man es verbieten:

security.ssl.require_safe_negotiation = true security.ssl.treat_unsafe_negotiation_as_broken = true - Certifikate Pinning schützt gegen Man-in-the-Middle Angriffe. Mit folgender Option wird für eine populäre Webseiten wie Google, Youtube, Twitter, TorProject, Dropbox u.a. ein TLS verschlüsselte Verbindung nur dann akzeptiert, wenn das Zertifikat des Servers von einer CA signiert wurde, die im Code von Firefox festgeschrieben ist:

security.cert_pinning.enforcement_level = 2

Wenn einige Webseiten mit dieser Einstellung nicht aufrufbar sind, dann sitzt ein Man-in-the-Middle in der TLS-Verschlüsselung (das kann z. B. ein Virenscanner sein).

Enterprise Root Certificates werden bei Firefox die Root Zertifikate des Betriebssystems genannt. Es gibt unter Umständen Gründe, warum Firefox diese Root Zertifikate zusätzlich zur Validierung von HTTPS Verbindungen nutzen sollte. In Firmen ist es beispw. oft üblich eigene Root Zertifikate für interne Webseiten und HTTPS Proxy Server zu verteilen. Wenn Virenscanner als MitM den HTTPS Traffic scannen wollen, nutzen sie auch oft diesen Weg.

Es gibt aber auch Gründe, die dagegen sprechen, diese Zertifikate zu nutzen und nur dem Zertifikatsspeicher von Firefox zu vertrauen. Man steuert das Verhalten mit der Variable: security.enterprise_roots.enabled = false (Default)

Wenn bei einer HTTPS Verbindung der Zertifikatsfehler "CertError: Man-in-the-Middle" auftritt, aktiviert Firefox automatisch die "Enterprise Root Certificates" und versucht erneut, das fehlerhafte Zertifikat zu validieren. Diese automatische Aktivierung verhindert man mit: security.certerrors.mitm.auto_enable_enterprise_roots = false Bei Bedarf kann man Verwendung von Enterprise Root Certificates, die im Betriebssystem installiert wurden, selbst aktivieren (z. B. in Firmenumgebungen).- Weitere Add-ons wie HTTPSEverywhere oder HTTPZ sind damit überflüssig.