Alle Smartphones (und Laptops!) haben ein WLAN Modul. Es ist bequem, wenn man nach Hause kommt oder wenn das Smartphone am Arbeitsplatz automatisch das WLAN nutzt statt der teuren Datenverbindungen des Mobilfunk Providers.

Wenn man mit aktiviertem WLAN Modul und automatischem Login für die bevorzugte WLANs unterwegs ist, dann sendet das Smartphone oder der Laptop regelmäßig aktive "Probes", um die Umgebung nach den bevorzugten WLANs zu scannen.

Dabei wird neben der weltweit eindeutigen MAC-Adresse auch eine Liste der SSIDs der bevorzugten WLANs gesendet, mit denen sich das Smartphone automatisch verbinden würde (Prefered Network List, PNL). Diese Liste liefert Informationen über Orte, an denen sicher der Besitzer des Smartphones bevorzugt aufhält. (Home, Office...)

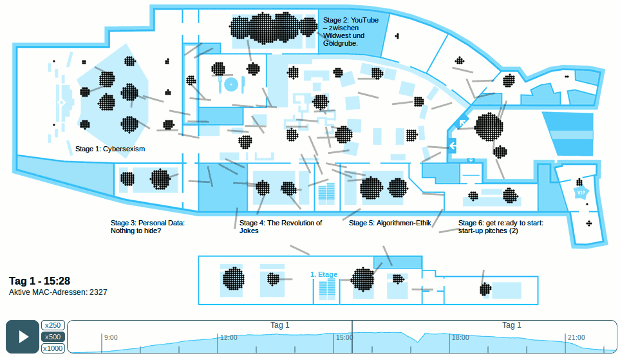

Mit geringem technischen Aufwand kann man diese Daten der aktiven WLAN "Probes" zum Tracking und für Angriffe nutzen:- Auf der re:publica 2013 wurde ein kostenfreies WLAN bereitgestellt. Dieses WLAN verfolgte alle WLAN-fähigen Geräte (Laptops und Smartphones) der Besucher, unabhängig davon, ob die Geräte das WLAN nutzten oder nicht. Das Projekt re:log - Besucherstromanalyse per re:publica W-LAN visualisiert die Daten.

- Forscher der Università di Roma sind mit der Studie Signals from the Crowd: Uncovering Social Relationships through Smartphone Probes (PDF) einen Schritt weiter gegangen. Sie haben gezeigt, dass man die aktiven WLAN "Probes" für eine soziale Analyse der Crowd nutzen kann. Crowd steht dabei für eine Ansammlung von Personen (Teilnehmer von Veranstaltungen oder Demonstrationen, Bordell Besucher .... usw.).

Die Security Firma Sensepost ging noch einen Schritt weiter. Auf der Blackhat Asia 2014 wurde die Drohne Snoopy vorgestellt. Diese Drohne wertet die "Probes" der WLAN Module aus und simuliert dann die SSID eines bevorzugten WLANs des Smartphones. Das Smartphone meldet sich automatisch bei der Drohne an. Der Internet Traffic läuft über die Drohne und kann dort analysiert und modifiziert werden.

Es wurde auf der Konferenz demonstriert, wie Snoopy Login Credentials von PayPal, Yahoo! usw. abgreifen konnte, Name und Wohnort der Nutzer ermitteln konnte und die Smartphones über einen längeren Zeitraum tracken konnte.

Sensepost hat den Source Code von Snoopy, Server und Webinterface auf Github.com für eigene Experimente zum Download bereitgestellt.

- Die Werbefirma Renew stellte zu den Olympischen Spielen 2012 in London 200 Abfallbehälter auf, die mit einem integrierten WLAN Access Point die Fußgänger anhand der MAC Adressen der Smartphones verfolgten. Innerhalb einer Woche wurde über 4 Mio. Geräte auf dem Weg durch die Londoner City verfolgt.

We will "cookie" the street. (Kaveh Memari, chief executive of Renew)

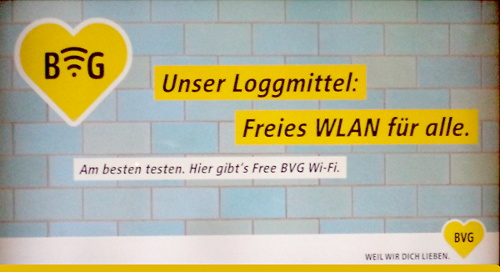

- Ins Netz gegangen (Pressemitteilung der BVG, PDF): Die Berliner Verkehrsbetriebe werden in Zusammenarbeit mit HOTSPLOTS auf den U-Bahnhöfen kostenfreien Wi-Fi zur Verfügung stellen. "We will cookie the subway." wäre auch ein guter Slogan, aber "Unser Loggmittel..." ist echt gut und passend.

Bis Ende 2016 sollen 76 U-Bahnhöfe mit den Access Points ausgestattet werden (U-Bahn Karte, PDF). Die Bahnhöfe wurden so gewählt, das rechnerisch 2/3 der täglich 1,5 Mio U-Bahn-Kunden erfasst werden können. Außerdem wird mit kostenfreiem WLAN auf den Buslinien 200 und 204 experimentiert.

Die Nutzung ist ganz einfach. Wenn man beim Warten auf die U-Bahn noch schnell mal.... wählt man das "BVG Wi-Fi" und ruft eine Webseite auf. Nachdem man die Nutzungsbedingungen bestätigt hat und die erste Werbeseite gesehen hat, kann man kostenfrei Surfen usw. Es wird kein Name und E-Mail Adresse abgefragt. Zukünftig meldet sich das Smartphone bei jedem Ein. und Aussteigen und bei jeder Durchfahrt durch den Bahnhof automatisch bei dem BVG Access Point an. In den Nutzungsbedingungen ganz unten (runterscrollen) findet man die Daten, die bei jedem (automatischen) Connect gespeichert werden:- die eindeutige MAC-Adresse des Gerätes

- die zugewiesene IP-Adresse

- Zeitstempel des Login und Logout

- Auf dem Flughafen Amstersam-Schiphol findet man fogendes Schild, das auf Wifi- und Bluetooth-Tracking hinweist. Auf der Webseite des Flughafens findet man die Erklärung, dass das Wifi-Tracking genutzt wird, um die Anzahl und Bewegung der Reisenden in den unterschiedlichen Bereichen des Flughafens zu beobachten und damit die Anzeigen für die geschätzten Wartezeiten zu aktualisieren. Die Privatsphäre wird dabei (natürlich) nicht gefährdet.

Die Technik zur Verfolgung der Besucher- bzw. Kundenströme wird auch von mehrere Handelsketten wie z.B. Karstadt Sports und Escada eingesetzt, um Bewegungen der Kunden im Einkaufsbereich zu verfolgen. Neben WLAN Tracking wird auch Bluetooth in Einkaufsfilialen eingesetzt, weil Bluetooth Beacons eine genauere Standortbestimmung der Kunden in der Filiale ermöglichen.

U. Spaan vom Handelsforschungsinstitut EHI schätzt, das 20% der Einzelhändler in Deutschland derzeit (Feb. 2018) mit Trackingmethoden in Läden experimentieren. Leider gibt es in Deutschland kein Gesetz, das ähnlich wie bei der Videoüberwachung einen deutlichen Hinweis auf das Wifi-Tracking fordert.

- Die Firma AdNear experimentiert mit Drohen, welche die Wi-Fi und Baseband Signale der Smartphones auswerten. Anhand der MAC Adresse der WLAN Module der Smartphones werden die Bewegungen der Nutzer verfolgt.

Today we started initial tests with drones to collect data. And the results have been fantastic! Besides, this turns out to be the most efficient mode.

Bluetooth wird in gleicher Weise für das Tracking genutzt. Außerdem erhöht jede Funktion die Angriffsfläche. Die Webseite mobilsicher.de hat bereits 2015 empfohlen:

Ein ausgeschaltetes Bluetooth-Gerät kann niemand angreifen oder sich heimlich damit verbinden. Daher sollte die Funktion bei Smartphone oder Tablet nur an sein, wenn sie auch genutzt wird.

Das diese Warnung berechtigt war, zeigt der Angriff BlueBorn der im Sept. 2017 publiziert wurde. Über mehrere Sicherheitslücken in Bluetooth können Angreifer Smartphones exploiten und eigene Code auf dem Gerät ausführen. Android- und Linux-Geräte können komplett übernommen werden.

Schlussfolgerung: Bluetooth abschalten, wenn man es nicht braucht.