Windows 10 reagiert auf 1.000 - 1.200 Ereignisse, die einen Logmeldung triggern, welche dann an die Microsoft Telemetrie Server übertragen wird.

Microsoft Office sendet noch mehr Daten. Bei dem Paket MS Office Pro Plus lösen 23.000 - 25.000 Ereignisse eine Übertragung von Telemetriedaten aus. 20-30 Teams arbeiten an der Auswertung der Daten, wobei Microsoft keinen Gesamtüberblick hat, welche Produkte welche Daten senden.

Das BSI hat für Windows 10 die Telemetriedaten in der Analyse SiSyPHuS Win10 genauer untersucht (preiswürdiger Titel). Dabei kommt das BSI zu dem Ergebnis, dass die Übertragung der Telemetriedaten in Windows 10 "Basic" nicht durch die vollständig deaktivierbar ist.

Als Schutz gegen die Datensammelwut empfiehlt das BSI, die Verbindungen zu den Windows Telemetrie Servern auf DNS Ebene zu blockieren und die Auflösung der DNS Namen in IP-Adressen zu blockieren. Diese Blockade muss außerhalb von Windows erfolgen, da der Windows Defender die übliche Nutzung Nutzung der Datei "%windir%\system32\drivers\etc\hosts" zur Blockade von Trackingserver auf DNS Ebene für diesen Zweck blockiert. Man kann u.a. folgende Lösungen nutzen:Die Liste der Telemetrie Server könnte auf dem Router in einer Blacklist gepflegt werden. Fast alle Router bieten diese Funktion zum Blockieren von DNS Namen und man muss für alle Rechner im Heimnetz nur eine Liste an einer Stelle pflegen.

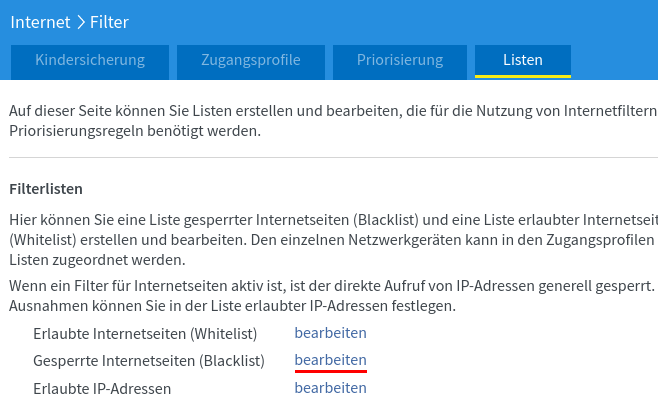

In einer Fritzbox findet man die DNS Blacklist unter "Internet - Filter - Listen":- Wenn man im lokalen Netz einen zentralen DNS-Resolver betreibt, kann man die Auflösung der DNS Namen für die Telemetrie Server an dieser Stelle mit einer Blacklist blockieren.

Wenn der Datenverkehr von einer zentralen Firewall gefilter wird, kann die Auflösung der DNS-Namen für die Telemetrie Server auf der Firewall blockiert werden. Dabei wird der UDP Datenverkehr auf Port 53 nach den Namen der Server gefiltert und Anfragen an Upstream DNS Server für diese Domains blockiert.

Die Regel für eine iptables Firewall definiert man nach folgendem Muster: iptables -A OUTPUT -p udp --dport 53 -m string --hex-string "|03|oca|09| telemetry|09|microsoft|03|com" -algo bm -j DROP

... Das Blockieren der IP-Adressen der Telemetrieserver ist nicht sinnvoll, da es sich dabei um Cloud Dienste mit wechselden IP-Adressen handelt.- Wenn ein zentraler Proxy für den gesamten externen Datenverkehr im lokalen Netz eingesetzt wird, dann können Verbindungen zu den Telemetrie Servern auch auf dem Proxy blockiert werden. Das BSI veröffentlicht eine Beispielkonfiguration für squid.

db5-eap.settings-win.data.microsoft.com.akadns.net

settings-win.data.microsoft.com

db5.settings-win.data.microsoft.com.akadns.net

asimov-win.settings.data.microsoft.com.akadns.net

db5.vortex.data.microsoft.com.akadns.net

v10-win.vortex.data.microsoft.com.akadns.net

geo.vortex.data.microsoft.com.akadns.net

v10.vortex-win.data.microsoft.com

v10.events.data.microsoft.com

v20.events.data.microsoft.com

us.vortex-win.data.microsoft.com

eu.vortex-win.data.microsoft.com

vortex-win-sandbox.data.microsoft.com

alpha.telemetry.microsoft.com

oca.telemetry.microsoft.com

ceuswatcab01.blob.core.windows.net

ceuswatcab02.blob.core.windows.net

eaus2watcab01.blob.core.windows.net

eaus2watcab02.blob.core.windows.net

weus2watcab01.blob.core.windows.net

weus2watcab02.blob.core.windows.net Zukünftige Windows Versionen können weitere oder andere Server nutzen.